Ranljivost Timthumb je Google blokiral veliko spletnih mest Wordpress

Wordpress Varnost / / March 17, 2020

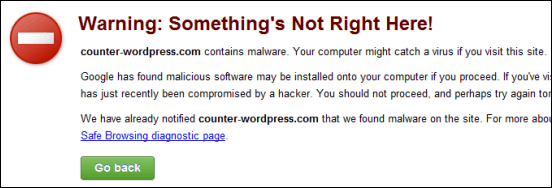

The Opozorila Google Malware začeli pojavljati po internetu v začetku tega meseca in tudi zdaj spletna mesta še vedno okužujejo z avtonomnimi internetnimi skripti. Če imate spletno mesto WordPress s premijsko temo po meri, boste morda ob poskusu obiska svojega spletnega mesta že videli zgornje sporočilo (upam, da ne ...). Težava je v ranljivosti, ki je bila nedavno odkrita v priljubljenem skriptu za manipulacijo s slikami, imenovanem Timthumb. Scenarij je zelo priljubljen med vrhunskimi WordPress temami, zaradi česar je ta podvig še posebej nevaren, saj je eksploatacijska koda v naravi že nekaj tednov. Dobra novica je, da bom preučil ne samo, kako odkriti, ali ste že okuženi, ampak tudi, kako zalepiti svoj blog, da se prepreči, da bi se okužil.

The Opozorila Google Malware začeli pojavljati po internetu v začetku tega meseca in tudi zdaj spletna mesta še vedno okužujejo z avtonomnimi internetnimi skripti. Če imate spletno mesto WordPress s premijsko temo po meri, boste morda ob poskusu obiska svojega spletnega mesta že videli zgornje sporočilo (upam, da ne ...). Težava je v ranljivosti, ki je bila nedavno odkrita v priljubljenem skriptu za manipulacijo s slikami, imenovanem Timthumb. Scenarij je zelo priljubljen med vrhunskimi WordPress temami, zaradi česar je ta podvig še posebej nevaren, saj je eksploatacijska koda v naravi že nekaj tednov. Dobra novica je, da bom preučil ne samo, kako odkriti, ali ste že okuženi, ampak tudi, kako zalepiti svoj blog, da se prepreči, da bi se okužil.

Kako preveriti, če imate težave

Razen v primeru, da med obiskom spletnega mesta opazite opozorilo v Chromu, podobno zgornjemu, obstajata dva preprosta načina, da ugotovite, ali je bila okužena vaša namestitev WordPress.

Prvi je zunanji skener wordpress, ki ga je zasnoval Sucuri: http://sitecheck.sucuri.net/scanner/

Drugi je skript na strani strežnika, ki ga naložite na svoje spletno mesto in nato naložite iz spletnega brskalnika. To je na voljo na http://sucuri.net/tools/sucuri_wp_check.txt po prenosu pa ga bomo morali preimenovati po spodnjih navodilih Sucurija:

- Skript shranite v svoj lokalni stroj tako, da z desno miškino tipko kliknete zgornjo povezavo in shranite kot

- Prijavite se na svoje spletno mesto prek sFTP ali FTP (priporočamo sFTP / SSH)

- Naložite skript v svoj korenski imenik WordPress

- Preimenujte sucuri_wp_check.txt v sucuri_wp_check.php

- Zaženite skript prek izbranega brskalnika - yourdomain.com/sucuri_wp_check.php - Prepričajte se, da ste spremenili URL naslov v svojo domeno in kamor koli naložite datoteko

- Preverite rezultate

Če optični bralniki povlečejo kaj okuženega, boste takoj želeli odstraniti okužene datoteke. Toda tudi če skenerji pokažejo "vse jasno", imate verjetno še vedno težave z dejansko namestitvijo časovnika.

Kako to popravim?

Prvič, če tega še niste storili - varnostno kopirajte in prenesite kopijo svojega direktorija WordPress in baze podatkov MySQL. Navodila za varnostno kopiranje baze podatkov MySQL glejte WordPress Codex. Vaša varnostna kopija morda vsebuje smeti, vendar je bolje, kot da začnete iz nič.

Nato vzemite najnovejšo različico timthumb na http://timthumb.googlecode.com/svn/trunk/timthumb.php

Zdaj moramo zavarovati nov timbthumb .php in ga narediti tako, da zunanja spletna mesta ne morejo aktivirati zagnanih skriptov. Če želite to narediti, sledite tem korakom:

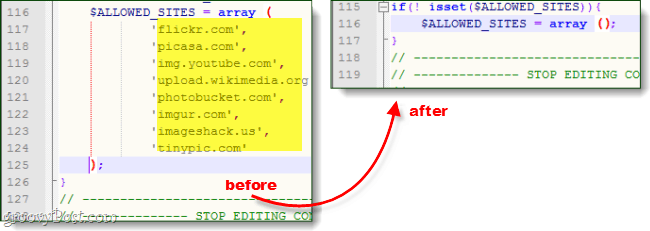

- Uporabite urejevalnik besedila, kot je Beležnica ++ in pojdite na vrstico 27 v timbthumb.php - Bere $ allowedSites = matrika (

- Odstranite vsa navedena spletna mesta, kot sta „imgur.com“ in „tinypic.com“

- Ko odstranite vse, naj bodo oklepaji prazni in zaprti tako: $ allowedSites = matrika();

- Shrani spremembe.

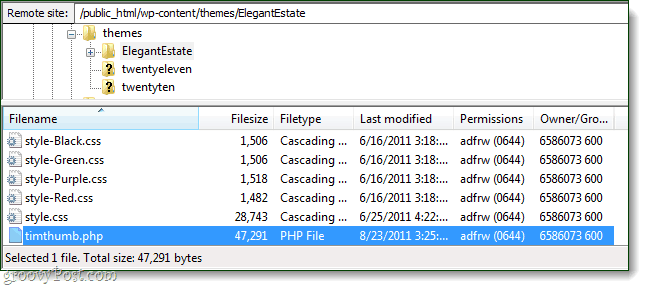

V redu, zdaj, ko je vaš nov skript za palico zaščiten, se boste morali povezati s strežnikom svojega spletnega mesta prek FTP ali SSH. V večini WordPress teme po meri, ki uporabljajo timbthumb, se nahaja v wp-content \ themes \ [ime teme] mapo. Izbrišite stari timbhumb.php in ga zamenjajte z novim. Če imate na svojem strežniku več kopij tembthumb-ja, boste morali zamenjati VSE - upoštevajte, da jih bodo včasih preprosto poklicali thumb.php.

Ko posodobite timbthumb na svojem spletnem strežniku in počistite katero koli datoteko, ki so jo zaznali zgornji optični bralniki, je bolj ali manj dobro. Če menite, da morda nadgrajujete do poznega in ste morda že okuženi, se takoj obrnite na svojega spletnega gostitelja in jih prosite, naj opravijo popolno skeniranje AV vašega spletnega strežnika. Upajmo, da vam potem lahko pomaga popraviti, drugače boste morda morali vrniti nazaj v varnostno kopijo.