Objavljeno

Za zaščito vaše varnosti in zasebnosti je pomembno razumeti šifriran promet DNS in zakaj je pomemben.

V obsežnem, medsebojno povezanem kraljestvu interneta je Sistem domenskih imen (DNS) deluje kot osrednji vodnik in prevaja človeku prijazna imena domen, kot je 'example.com', v naslove IP, ki jih stroji razumejo. Vsakič, ko obiščete spletno mesto ali pošljete e-pošto, se izvede poizvedba DNS, ki služi kot most med človeškimi nameni in strojnimi dejanji. Vendar so bile te poizvedbe DNS že leta izpostavljene in posredovane v navadnem besedilu, zaradi česar so postale zlata jama za vohljači, hekerji in celo nekateri ponudniki internetnih storitev (ISP), ki iščejo vpogled v internet uporabnikov vedenja. Vnesite koncept »šifriranega prometa DNS«, katerega cilj je zaščititi ta pomembna iskanja in jih zajeti v plasti kriptografske zaščite.

Težave s tradicionalnim DNS

Preden se poglobimo v opis šifriranega prometa DNS, bi morali verjetno govoriti o prometu DNS na splošno. Sistem domenskih imen (DNS) je temelj našega digitalnega kraljestva. Zamislite si ga kot zapleten imenik za internet; njegova vloga ni le narediti spletno navigacijo intuitivno za uporabnike, temveč tudi povečati odpornost spletnih storitev.

V svojem bistvu DNS premosti vrzel med človeku in stroju prijazen internetni naslov formatov. Za vsakdanjega uporabnika, namesto da bi si priklical zapleten naslov IP (internetni protokol), kot je »104.25.98.13« (ki predstavlja njegov naslov IPv4) ali 2400:cb00:2048:1:6819:630d (oblika IPv6), lahko preprosto vnesete »groovypost.com« v brskalnik.

Medtem ko je za ljudi korist jasna, je za aplikacije in naprave funkcija DNS nekoliko drugačna. Njena vrednost ni nujno v pomoči spominu – navsezadnje se programska oprema ne spopada s pozabljivostjo kot mi. Namesto tega DNS v tem primeru krepi odpornost.

Kako, se sprašujete? Z DNS organizacije niso omejene na en strežnik. Namesto tega lahko svojo prisotnost razpršijo na množico strežnikov. Ta sistem pooblašča DNS za usmeri uporabnika na najbolj optimalen strežnik za njihove potrebe. Uporabnika lahko pripelje do strežnika v bližini, s čimer se odpravi verjetnost počasne izkušnje, ki je nagnjena k zakasnitvi.

Ta strateška usmeritev je temelj večine storitev v oblaku, kjer ima DNS ključno vlogo pri povezovanju uporabnikov z bližnjim računalniškim virom.

Pomisleki glede zasebnosti v DNS

Na žalost DNS predstavlja potencialno velik problem glede zasebnosti. Brez neke oblike šifriranja, ki bi zagotovilo zaščitni ščit za komunikacijo vaše naprave z razreševalcem DNS, tvegate neupravičen dostop ali spremembe vaših izmenjav DNS.

To vključuje vdore posameznikov v vaš Wi-Fi, vašega ponudnika internetnih storitev (ISP) in celo posrednikov. Posledice? Ogrožena zasebnost, saj zunanji ljudje razločijo imena domen, ki jih pogosto obiskujete.

V svojem bistvu je šifriranje vedno zagovarjalo a varen in zaseben internt izkušnja brskanja. Medtem ko se lahko zdi, da je uporabnik do groovypost.com nepomembno, v širšem kontekstu postane portal za razumevanje človekovega spletnega vedenja, nagnjenosti in, potencialno, cilji.

Takšni zbrani podatki se lahko preoblikujejo v blago, prodajo subjektom zaradi finančnega dobička ali pa jih zlonamerni akterji uporabijo kot orožje za orkestriranje fiskalnih prevar.

Poročilo, ki ga je pripravil Mednarodni varnostni svet Neustar leta 2021 osvetlil to grožnjo in razkril, da se je osupljivih 72 % podjetij soočilo z vsaj enim vdorom DNS v prejšnjem letu.

Poleg tega je 58 % teh podjetij imelo znatne posledice vdorov. Ko kršitve DNS naraščajo, se šifrirani promet DNS pojavi kot branik pred vrsto groženj, vključno z vohunjenjem, ponarejanjem in različnimi sofisticiranimi zvijačami DNS.

Šifriran promet DNS: poglobljeni potop

Šifrirani promet DNS pretvori pregledne podatke DNS v varno obliko, ki jo lahko dešifrirajo samo komunicirajoče entitete: odjemalec DNS (kot so brskalniki ali omrežne naprave) in razreševalec DNS.

Razvoj šifriranja DNS

Prvotno DNS ni bil vdelan z varnostnimi atributi. Rojstvo DNS je prišlo v času, ko je bil internet v povojih, brez spletne trgovine, bančništva ali digitalnih izložb. Šifriranje DNS se je zdelo odveč.

Ko pa se obračamo na današnjo pokrajino – ki jo zaznamujeta razcvet e-poslovanja in porast kibernetskih groženj – je postala jasna potreba po večji varnosti nad zasebnostjo DNS.

Za reševanje te potrebe sta se pojavila dva vidna šifrirna protokola: DNS prek TLS (DoT) in DNS prek HTTPS (DoH).

DNS prek TLS (DoT)

DoT zaposluje Varnost transportne plasti (TLS) protokol za zaščito in enkapsulacijo dialogov DNS. Zanimivo je, da TLS – ki ga običajno prepozna drugo vzdevek, SSL – omogoča šifriranje in preverjanje pristnosti spletnega mesta HTTPS.

Za interakcije DNS DoT uporablja protokol uporabniškega datagrama (UDP) skupaj z zaščito TLS. Vozniška ambicija? Povečajte zasebnost uporabnikov in preprečite morebitne zlonamerne akterje, ki želijo prestreči ali spremeniti podatke DNS.

Vrata 853 so prevladujoča vrata med digitalnimi prebivalci za DoT. Zagovorniki standarda DoT pogosto poudarjajo njegovo moč pri spopadanju z izzivi človekovih pravic v nemirnih regijah.

Kljub temu bi lahko v državah, kjer se svoboda izražanja sooča z omejevanjem, zaščitna avra DoT ironično izpostavila uporabnike, zaradi česar so tarče zatiralskih režimov.

DNS prek HTTPS (DoH)

DoH v bistvu uporablja HTTPS za oddaljene interpretacije DNS in deluje predvsem prek vrat 443. Za uspešno delovanje razreševalci potrebujejo strežnik DoH, ki gosti končno točko poizvedbe.

Sprejem DOH v vseh brskalnikih

Od različice 83 Google Chrome v sistemih Windows in macOS je brskalnik sprejel DoH, ki je dostopen prek njegovih nastavitev. S pravilno nastavitvijo strežnika DNS Chrome poudari zahteve DNS s šifriranjem.

Poleg tega ima vsak avtonomijo pri izbiri želenega strežnika DoH. Chrome se celo integrira z različnimi ponudniki DoH, kot sta Google Public DNS in Cloudflare.

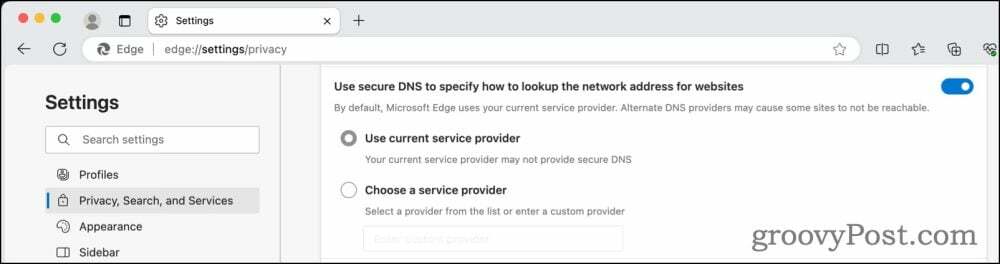

Ponuja tudi Microsoft Edge vgrajeno podporo za DoH, po katerem je mogoče krmariti po njegovih nastavitvah. Ko je aktiviran in združen z združljivim strežnikom DNS, Edge zagotavlja, da poizvedbe DNS ostanejo šifrirane.

V sodelovanju s podjetjem Cloudflare leta 2018 je Mozilla Firefox integriral DoH, znan kot Trusted Recursive Resolver. Od 25. februarja 2020 lahko oboževalci Firefoxa s sedežem v ZDA izkoristijo DoH z Cloudflarejem, ki deluje kot privzeti razreševalec.

Da ne bi bili izpuščeni, lahko uporabniki Opere tudi vklopijo ali izklopijo DoH prek nastavitev brskalnika, pri čemer zahteve DNS privzeto usmerijo na Cloudflare.

Integracija DOH z operacijskim sistemom

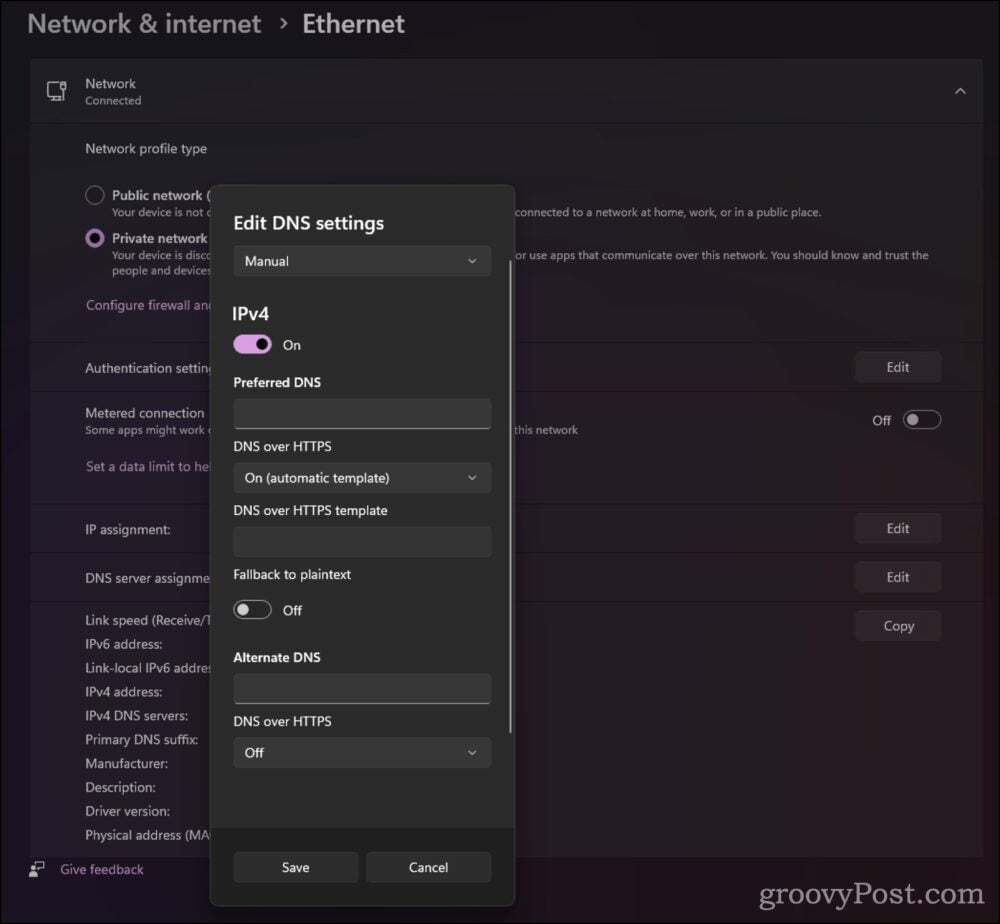

Zgodovinsko gledano, Microsoftovi operacijski sistemi so oklevali, da bi sprejeli avantgardno tehnologijo. Vendar pa je Windows 10 zavil v prihodnost in uporabnikom omogočil aktiviranje DoH prek njegovih nastavitev.

Apple je šel dlje in uvedel tehnike šifriranja, osredotočene na aplikacije. Ta prelomna poteza omogoča razvijalcem aplikacij, da vključijo svoje ločene šifrirane konfiguracije DNS, zaradi česar so tradicionalni kontrolniki včasih zastareli.

Široko obzorje šifriranega prometa DNS simbolizira razvoj digitalnega kraljestva, ki poudarja nenehno iskanje okrepljene varnosti in povečane zasebnosti.

Polemika, ki spremlja šifrirani DNS

Medtem ko šifriranje prometa DNS krepi zaupnost in izboljšuje zasebnost uporabnikov z zaščitnimi ukrepi, kot je ODoH, tega premika ne podpirajo vsi. Ločnica je predvsem med končnimi uporabniki in omrežnimi operaterji.

V preteklosti so omrežni operaterji dostopali do poizvedb DNS preprečiti vire zlonamerne programske opreme in drugo nezaželeno vsebino. Njihovo prizadevanje za ohranitev teh praks za legitimne potrebe po varnosti in upravljanju omrežja je tudi osrednja točka delovne skupine IETF ADD (Adaptive DNS Discovery).

V bistvu lahko razpravo označimo kot: "univerzalno šifriranje" proti "suverenosti omrežja". Tukaj je podrobna raziskava:

Univerzalno šifriranje prometa DNS

Večina metod šifriranja je odvisna od razreševalcev DNS, ki so konfigurirani za šifriranje. Vendar ti razreševalci, ki podpirajo šifriranje, obsegajo le majhen del celotnega števila.

Centralizacija ali konsolidacija DNS razreševalcev je grozeča težava. Z omejenimi možnostmi ta centralizacija ustvarja mamljive tarče za zlonamerne entitete ali vsiljiv nadzor.

Večina šifriranih konfiguracij DNS omogoča uporabnikom, da izberejo svoj razreševalec. Vendar pa je lahko premišljena izbira za povprečnega posameznika zastrašujoča. Privzeta možnost morda ni vedno optimalna zaradi različnih razlogov, kot je jurisdikcija gostitelja razreševalnika.

Merjenje zanesljivosti centraliziranih operaterjev strežnikov je zapleteno. Pogosto se moramo zanesti na njihove javne izjave o zasebnosti in potencialno na njihove samoocene ali ocene tretjih oseb.

Zunanji pregledi niso vedno trdni. Svoje sklepe večinoma utemeljujejo na podatkih, ki so jih posredovali revidirani, pri čemer se odrekajo poglobljeni, praktični preiskavi. Sčasoma te revizije morda ne bodo natančno odražale praks operaterja, zlasti če pride do organizacijskih sprememb.

Šifrirani DNS je le en vidik brskanja po internetu. Številni drugi viri podatkov še vedno lahko sledijo uporabnikom, zaradi česar je šifrirani DNS metoda za ublažitev, ne pa zdravilo za vse. Vidiki, kot so nešifrirani metapodatki ostanejo dostopni in informativni.

Šifriranje lahko zaščiti promet DNS, vendar določeni segmenti povezave HTTPS ostanejo pregledni. Poleg tega lahko šifrirani DNS zaobide sezname blokiranih, ki temeljijo na DNS, čeprav dostop do spletnih mest neposredno prek njihovega IP stori enako.

Da bi resnično preprečili sledenje in nadzor, bi morali uporabniki raziskati celovite rešitve, kot so navidezna zasebna omrežja (VPN) in Tor, zaradi česar je nadzor prometa še večji izziv.

Stališče 'omrežne suverenosti'

Šifriranje bi lahko omejilo operaterjevo sposobnost, da natančno pregleda in nato regulira ali popravi omrežne operacije. To je ključnega pomena za funkcije, kot so starševski nadzor, vidnost poizvedbe DNS podjetja in zaznavanje zlonamerne programske opreme.

Vzpon protokolov Bring Your Own Device (BYOD), ki uporabnikom omogočajo interakcijo z varovanimi sistemi uporaba osebnih naprav predstavlja zapletenost, zlasti v strogih sektorjih, kot sta finance in skrb za zdravje.

Če povzamemo, čeprav šifrirani DNS ponuja izboljšano zasebnost in varnost, je njegovo sprejetje sprožilo živahno razpravo, ki poudarja zapleteno ravnovesje med zasebnostjo uporabnikov in upravljanjem omrežja.

Zaključek: Zanesite se na šifriran promet DNS ali si ga oglejte kot eno orodje za zasebnost

V dobi naraščajočih kibernetskih groženj in vse večjih skrbi glede zasebnosti varovanje digitalnega odtisa še nikoli ni bilo tako kritično. Eden od temeljnih elementov te digitalne meje je sistem domenskih imen (DNS). Tradicionalno pa so bile te zahteve DNS izvedene v navadnem besedilu, izpostavljene kakršnim koli radovednim očem, ki bi jih morda iskali, pa naj gre za kibernetske kriminalce ali neupravičene tretje osebe. Šifrirani promet DNS se je pojavil kot rešitev za premostitev te ranljivosti.

Na vas je, da določite najboljši način za uporabo šifriranega DNS-ja. Lahko se zanesete na programsko rešitev, kot so funkcije brskalnika, ki jih ponujajo Microsoft Edge, Google Chrome in drugi. Če uporabljate OpenDNS na vašem usmerjevalnikuvendar morate upoštevati tudi združite z DNSCrypt za vsestransko varnost.